O MOBILedit Forensics é um software forense avançado para telefones, que extrai e analisa profundamente o conteúdo do telefone, incluindo dados excluídos , dados do aplicativo, senhas, geolocalizações e qualquer coisa que possa residir no telefone. Software profissional para autoridades e usuários corporativos e finais. Ele também pode ignorar a senha, o PIN e a criptografia de backup do telefone .

Exigências

MOBILedit forensics Express

Celular com (a depuração USB deve estar ativada.)

Exigências

MOBILedit forensics Express

Celular com (a depuração USB deve estar ativada.)

Passo 1:

Faça o download do MOBILedit Forensic Express AQUI

Instale no seu PC.

Agora clique em MOBILedit Forensic e clique em Iniciar .

Na próxima etapa, ele começará a procurar dispositivos, conecte seu dispositivo com o cabo de dados

N ota : USB depuração deve ser habilitado.

Etapa 3:

Etapa 3:

Agora selecione seu dispositivo e clique na próxima opção.

Passo 4:

Passo 4:

Ele solicitará a aquisição de todos os dados do telefone necessários para instalar o aplicativo de conector no dispositivo, clique em Instalar .

Passo 5:

Passo 5:

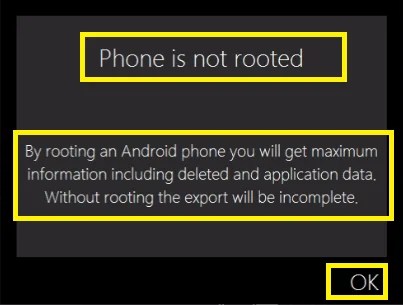

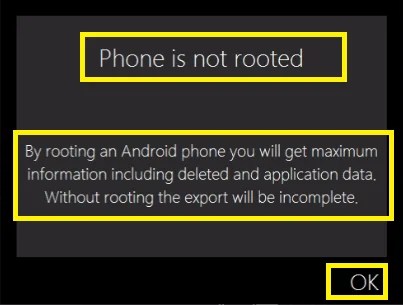

Clique em ok se o seu telefone não estiver enraizado.

Enraizado é necessário se você deseja obter o máximo de informações, incluindo dados excluídos e de aplicativos, como mensagens do Whatsapp e do Facebook e muito mais.

Passo 6:

Passo 6:

Selecione uma seleção específica e clique no botão Avançar .

Passo 7:

Passo 7:

Clique no botão Selecionar tudo e Próximo . Nesta etapa, você pode selecionar os dados especificados que deseja extrair do dispositivo.

Passo 8:

Passo 8:

Nesta etapa, preencha os detalhes do caso no campo de texto e clique em Avançar .

Passo 9:

Passo 9:

Agora selecione o formato do relatório e também o backup das exportações.

Aqui, temos quatro opções para fazer backup de nossas exportações, como backup MobiLedit, exportação MobiLedi, backup Cellebrite UFDR e ADB.

Passo 10:

Passo 10:

Selecione a pasta de destino onde deseja salvar o resultado e o backup, depois clique em exportar.

Passo 11:

Passo 11:

Agora aguarde os dados de exportação e análise, uma vez concluídos, clique na pasta do relatório e veja o resultado.

Resultado em formato PDF

Resultado em formato PDF

Resultado de 009_calls.pfd

Resultado de 009_calls.pfd

Agora clique em MOBILedit Forensic e clique em Iniciar .

Passo 2:

Na próxima etapa, ele começará a procurar dispositivos, conecte seu dispositivo com o cabo de dados

N ota : USB depuração deve ser habilitado.

Agora selecione seu dispositivo e clique na próxima opção.

Ele solicitará a aquisição de todos os dados do telefone necessários para instalar o aplicativo de conector no dispositivo, clique em Instalar .

Clique em ok se o seu telefone não estiver enraizado.

Enraizado é necessário se você deseja obter o máximo de informações, incluindo dados excluídos e de aplicativos, como mensagens do Whatsapp e do Facebook e muito mais.

Selecione uma seleção específica e clique no botão Avançar .

Clique no botão Selecionar tudo e Próximo . Nesta etapa, você pode selecionar os dados especificados que deseja extrair do dispositivo.

Nesta etapa, preencha os detalhes do caso no campo de texto e clique em Avançar .

Agora selecione o formato do relatório e também o backup das exportações.

Aqui, temos quatro opções para fazer backup de nossas exportações, como backup MobiLedit, exportação MobiLedi, backup Cellebrite UFDR e ADB.

Selecione a pasta de destino onde deseja salvar o resultado e o backup, depois clique em exportar.

Agora aguarde os dados de exportação e análise, uma vez concluídos, clique na pasta do relatório e veja o resultado.